Depuis le début de l’année, une très forte hausse de malware de type « ransomware » sévissent sur Internet.

Le modus operandi est souvent le même:

– Un fichier est envoyé par email (comme fichier attaché) et se présente comme une facture non payée, ou bien comme un document important à ouvrir (lettre de rappel), document d’un transporteur, annulation d’un paiement ecommerce,..

– Un lien est envoyé par email vers un document à télécharger sur Internet sur un site quelconque ou bien même sur google doc, dropbox,…

Une fois que la victime ouvre le soi-disant document, l’ordinateur commence à encrypter des fichiers situés sur l’ensemble des disques connectés (locaux ou réseaux « mapped drive »).

Ceci cible donc le disque ou SSD local, mais aussi les disques USB, les clés USB, les shared réseaux partagés (NAS ou serveurs de fichiers).

Les fichiers encryptés (sur base d’encryption asymétrique) gardent la plupart du temps le même nom mais l’extension finale est aléatoire.

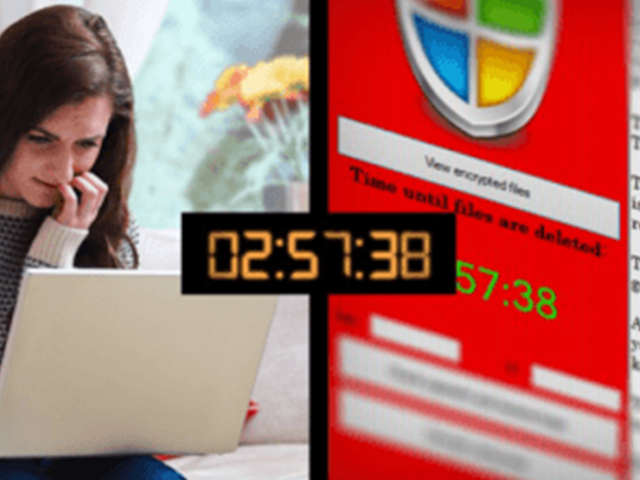

Une fois l’ensemble des fichiers encryptés, une clé de registre est rajoutée et lorsque l’utilisateur tente d’ouvrir un fichier, celui-ci voit un message apparaître dans son navigateur et l’invitant à payer une rançon s’il veut récupérer ses fichiers (souvent en bitcoins et via le réseau TOR).

La seule alternative est souvent de restaurer un ancien backup, ce qui n’est pas sans impact pour l’utilisateur: perte de données (delta avec le dernier backup s’il existe), perte de temps importante, impact sur la clientèle possible, impact sur l’ensemble des collègues (si un shared network drive est encrypté).

A l’avenir, force est de penser que les ransomwares seront de plus en plus difficiles à détecter (de nombreuses versions d’un même ransomware, par exemple Cryptolocker vise à déjouer les signatures Antivirus). De plus, si un ransomware est couplé à worms ou développer une technique pour se propager rapidement, on pourrait être confronté à une catastrophe où l’ensemble du parc est infecté et où tous les fichiers de chaque poste sont encryptés.

Afin de se protéger contre ces infections, nous proposons les mesures suivantes:

- Renforcer le contrôle sur les emails et les règles concernant les fichiers attachés

- Établir des règles strictes concernant l’accès aux emails privés sur le lieu de travail et avec l’équipement professionel

- Mettre en garde et sensibiliser les utilisateurs (une personne avertie en vaut 2 et le point faible est souvent entre la chaise et le clavier) via une campagne de prévention (security awarness)

- Mettre à jour le moteur de l’antivirus (pas seulement les bases de données). De nombreux patches sont disponibles chez fournisseurs antivirus pour lutter contre le fléau des ransomwares

- Vérifier les droits utilisateurs (ACL) sur les NAS et serveurs de fichiers. Il est anormal qu’une personne ait accès en écriture sur l’ensemble des répertoires. Le « least-privilege » doit être appliqué pour limiter l’ampleur d’un infection

- Renforcer le contrôle sur l’accès Internet (filtrage de sites et de fichiers sur base du MIME type)

- Mise en place de GPO pour bloquer l’exécution de certains types de fichiers dans les dossiers temporaires du navigateur ou de Windows

- Mise en place d’une détection avancée avec le SIEM

L’application des ces mesures vous permettra de mettre en place des moyens préventifs.